| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- 1차원 DP

- 2차원 dp

- 99클럽

- @BeforeAll

- @BeforeEach

- @Builder

- @Entity

- @GeneratedValue

- @GenericGenerator

- @NoargsConstructor

- @Query

- @Table

- @Transactional

- Actions

- Amazon EFS

- amazon fsx

- Android Studio

- ANSI SQL

- api gateway 설계

- api gateway 필터

- ApplicationEvent

- argocd

- assertThat

- async/await

- AVG

- AWS

- aws autoscaling

- aws eks

- aws iam role

- AWS KMS

- Today

- Total

기록

JWT와 Redis를 활용한 사용자 인증 프로세스 설계 본문

1. 소개

JWT를 선택한 이유

사용자를 인증하는 방법에는 여러 가지가 있습니다. 그중에서 JWT(JSON Web Token)를 사용하기로 한 이유는 간단합니다. JWT는 서버가 사용자의 인증 상태를 유지하기 위해 별도의 저장 공간을 필요로 하지 않습니다. 반면에, 세션 기반 인증은 서버가 상태를 저장해야 하므로 확장이 어렵고 유지보수가 복잡합니다. JWT는 이러한 문제를 해결해 줍니다. 또한, JWT는 클라이언트가 자체적으로 인증 정보를 유지하기 때문에 마이크로서비스 환경에서도 유용하게 사용할 수 있습니다.

토큰 전달 방식 고민

JWT를 사용하기로 한 뒤, 우리는 "어떻게 토큰을 전달할 것인가?"라는 질문에 직면했습니다. 토큰을 쿠키에 저장하면 클라이언트가 따로 신경 쓰지 않아도 된다는 장점이 있습니다. 하지만 이 경우 CSRF(Cross-Site Request Forgery) 공격의 위험이 증가합니다. 그래서 우리는 요청 헤더를 통해 토큰을 전달하는 방법을 선택했습니다. 이 방식은 명시적으로 인증 정보를 제공해야 하므로 더 안전하다고 판단했습니다.

사용자 ID 노출 방지 전략

또한, 우리는 보안을 강화하기 위해 사용자 ID를 외부에 직접 노출하지 않는 전략을 세웠습니다. 사용자는 자신의 ID를 몰라도 되고, 대신 토큰 내부에 포함된 정보를 통해 ID를 추출하도록 설계했습니다. 예를 들어, userDataOnly와 같은 플래그를 추가하여 특정 요청에서만 ID를 참조하도록 설정했습니다. 이를 통해 민감한 정보가 노출될 가능성을 최소화했습니다.

2. 토큰 검증 로직 설계

요청에서 전달된 토큰이 유효한지 확인하기 위해 AuthService의 isTokenValid() 메서드를 사용합니다. 이 메서드는 Redis에서 저장된 토큰과 요청의 토큰을 비교하여 유효성을 검증합니다.

fun isTokenValid(userId: String, token: String): Boolean {

val storedToken = redisTokenService.getToken(userId)

return storedToken == token

}3. 필터 구현

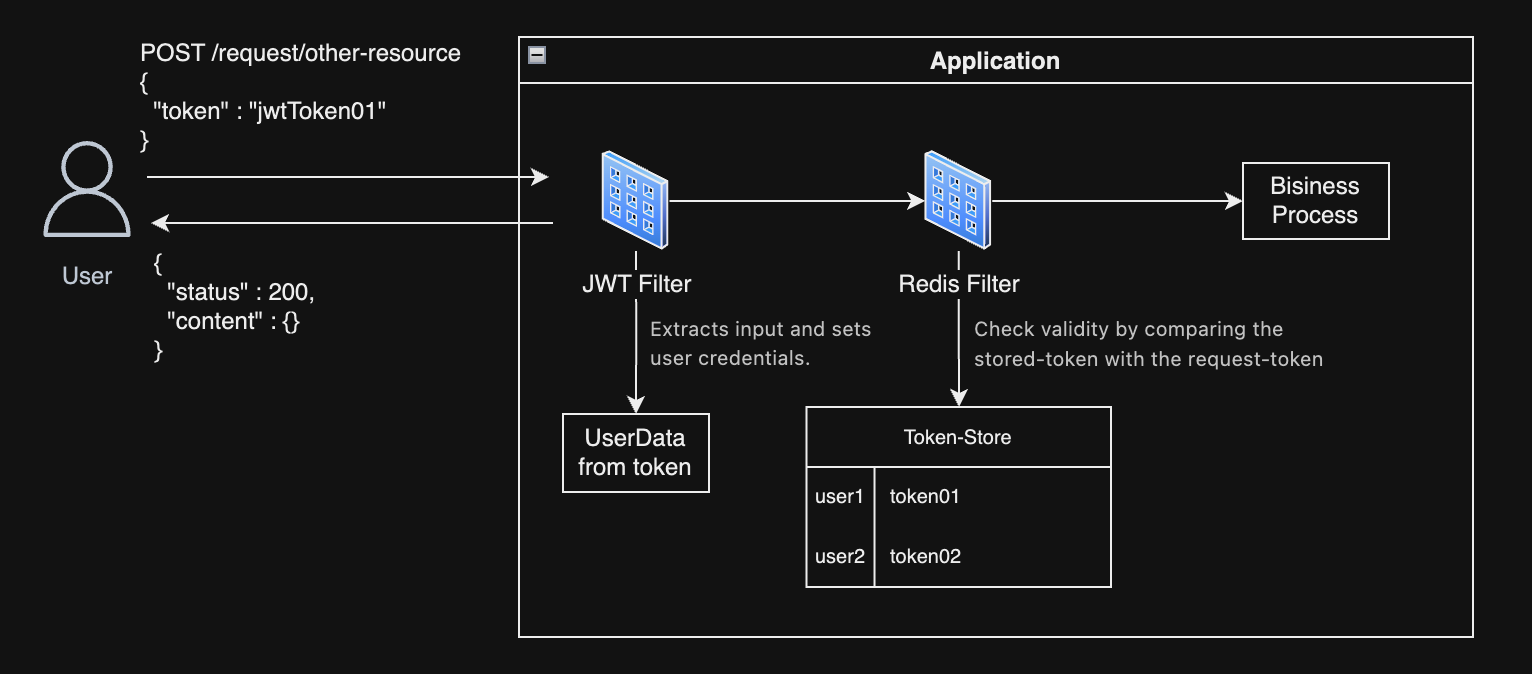

데이터 흐름 개요

사용자가 요청을 보낼 때, 요청 헤더에 포함된 JWT 토큰이 두 개의 필터를 통과하며 검증됩니다. 데이터의 흐름은 다음과 같습니다:

- JWT 필터 (JwtFilter):

- 요청 헤더에서 JWT 토큰을 추출합니다.

- JWT를 파싱하여 사용자 ID와 권한 정보를 가져옵니다.

- 파싱된 데이터를

SecurityContextHolder에 저장하여 인증 컨텍스트를 설정합니다.

- Redis 필터 (RedisTokenFilter):

SecurityContextHolder에서 설정된 사용자 정보를 읽어옵니다.- Redis에 저장된 토큰을 검색하여 유효성을 확인합니다.

- 유효하지 않은 토큰인 경우

401 Unauthorized응답을 반환합니다.

JWT 필터 구현

JwtFilter 클래스는 JWT를 파싱하고 사용자 인증 컨텍스트를 설정합니다.

@Component

class JwtFilter(

private val jwtTokenService: JwtTokenService

) : OncePerRequestFilter() {

override fun doFilterInternal(

request: HttpServletRequest,

response: HttpServletResponse,

filterChain: FilterChain

) {

try {

// 요청 헤더에서 토큰을 추출

val token = request.getHeader("authorization")

?: throw IllegalArgumentException("Token is required")

// JWT 토큰을 파싱하여 사용자 인증 요청 객체 생성

val authReq = jwtTokenService.convertToRequest(token)

// SecurityContextHolder에 사용자 인증 정보 설정

setSecurityContext(authReq)

} catch (e: Exception) {

// 인증 실패 시 Unauthorized 응답 반환

response.sendError(HttpStatus.UNAUTHORIZED.value(), "Unauthorized: ${e.message}")

return

}

// 다음 필터로 요청 전달

filterChain.doFilter(request, response)

}

private fun setSecurityContext(authReq: AuthReq) {

// 사용자 인증 정보를 SecurityContext에 저장

val authentication = UsernamePasswordAuthenticationToken(

authReq,

null,

listOf(SimpleGrantedAuthority(authReq.userType.authorization))

)

SecurityContextHolder.getContext().authentication = authentication

}

}Redis 필터 구현

RedisTokenFilter 클래스는 JWT 필터 이후 동작하며, Redis를 통해 토큰 유효성을 검증합니다.

@Component

class RedisTokenFilter(

private val authService: AuthService

): OncePerRequestFilter(), AuthDataProvider {

override fun doFilterInternal(

request: HttpServletRequest,

response: HttpServletResponse,

filterChain: FilterChain

) {

try {

// SecurityContextHolder에서 사용자 인증 정보를 가져옴

val authReq = getAuthReqOptional()

if (authReq != null && authReq.userType != UserType.UNKNOWN) {

// 요청 헤더에서 토큰을 추출

val token = request.getHeader("authorization")

?: throw InvalidRequestException("Token is required")

// Redis에서 토큰 유효성 검증

val isTokenValid = authService.isTokenValid(authReq.userId!!, token)

if (!isTokenValid) throw InvalidRequestException("Invalid or expired token.")

}

} catch (e: InvalidRequestException) {

// 토큰 검증 실패 시 Unauthorized 응답 반환

response.sendError(HttpStatus.UNAUTHORIZED.value(), "Unauthorized: ${e.message}")

return

}

// 다음 필터로 요청 전달

filterChain.doFilter(request, response)

}

}사용자 데이터 활용

JWT 필터와 Redis 필터를 통해 설정된 SecurityContextHolder에서 사용자 데이터를 가져옵니다. 이 데이터는 AuthDataProvider 인터페이스를 통해 접근할 수 있습니다.

interface AuthDataProvider {

fun getAuthReq(): AuthReq {

// SecurityContextHolder에서 사용자 인증 정보를 가져옴

val authentication = SecurityContextHolder.getContext().authentication

return if (authentication?.principal is AuthReq) {

authentication.principal as AuthReq

} else {

throw TokenException("권한 정보가 없습니다.")

}

}

}결론

요청 시 전달받은 토큰의 검증 절차는 애플리케이션의 보안을 유지하는 데 매우 중요합니다. 본 글에서는 JWT와 Redis를 활용하여 다음과 같은 프로세스를 구축하는 방법을 다루었습니다:

- JWT 필터에서 토큰을 추출하고 사용자 인증 정보를 설정합니다.

- Redis 필터에서 저장된 토큰과 요청 토큰을 비교하여 유효성을 확인합니다.

- 사용자 데이터가 필요한 곳에서 authentication.principal에 담긴 데이터를 꺼내 씁니다.

이러한 계층적 필터 구조를 사용하면 사용자 요청을 효과적으로 검증할 수 있으며, 인증되지 않은 접근으로부터 시스템을 보호할 수 있습니다. 이를 통해 사용자 경험을 저하시키지 않으면서 보안을 강화할 수 있습니다.

단점 및 보완점

- JWT 탈취 위험:

- 탈취된 토큰은 만료되기 전까지 유효합니다. 이를 보완하기 위해 리프레시 토큰이나 짧은 유효기간을 설정하여 위험을 줄일 수 있습니다.

- 또한, 중요한 요청(예: 결제)에는 추가적인 2단계 인증(2FA)을 도입하여 보안을 강화해야 합니다.

- Redis 의존성:

- Redis 장애나 과부하 발생 시 성능 저하 가능성이 있습니다. 이를 해결하기 위해 Redis 클러스터링이나 캐싱 레이어를 도입하여 안정성을 강화해야 합니다.

이러한 단점을 보완한다면, 이 설계는 높은 보안성과 효율성을 동시에 제공하며, 다양한 요구 사항에 적합한 인증 체계를 구축할 수 있습니다.

'Web > Spring' 카테고리의 다른 글

| JPA flush()와 clear(): JPA와 QueryDSL 사용 시 발생하는 1차 캐시 동기화 문제 해결하기 (0) | 2025.01.13 |

|---|---|

| AWS Elasticache를 Spring Boot에 연결하기 (0) | 2025.01.06 |

| 테스트 환경에서의 In-Memory Map을 활용한 로그인/로그아웃 시스템 구현 (0) | 2024.12.30 |

| Spring/이벤트 처리 예제 - ApplicationEvent, 모듈화와 확장성을 향상시키는 방법 (0) | 2024.12.16 |

| RabbitMQ와 스프링 부트를 활용한 간단한 메시징 시스템 구축하기 (0) | 2024.12.08 |